Nikto——Perl语言开发的开源web安全扫描器

Nikto扫描服务:

1.扫web服务器使用的软件的版本

例:扫描的是IIS, Apache还是tomcat,当前是不是最新的版本,并且比较和最新版本之间可能会产生的漏洞

2.扫描存在安全隐患的文件

例:部分web管理员将备份完的包放在另一服务器上,若被扫描出这个文件并下载下来后,得到目标网站的源代码,并且可以分析更多的漏洞

3.扫描服务器配置漏洞

例:部分web服务器的配置漏洞

4.扫描web application层面的问题

例:xss、sql注入、跨站脚本

5.避免404误判

例:很多服务器不遵守RFC标准,对于不存在的对象返回200响应码

依据响应文件内容判断,不同扩展名的文件404响应内容不同(jsp、cji)

去除时间信息后的内容取MD5值

-no404(不会对不同的文件扩展名进行扫描而是直接根据不同的响应码判断存不存在这个页面。优点:提高速度;缺点:服务器会存在很多误判)

Nikto常用命令:

1. nikto -update(升级插件,从CIRT.net的网址中升级数据库与插件)

若通过命令不能更新,可以通过网址:http://cirt.net/nikto/UPDATES 下载其他版本

2. nikto -list-plugins(查看nikto的插件)

例:auto(身份认证)、fileops(文件操作)、ssl、tests(标准nikto扫描)、shellshock(破壳漏洞)

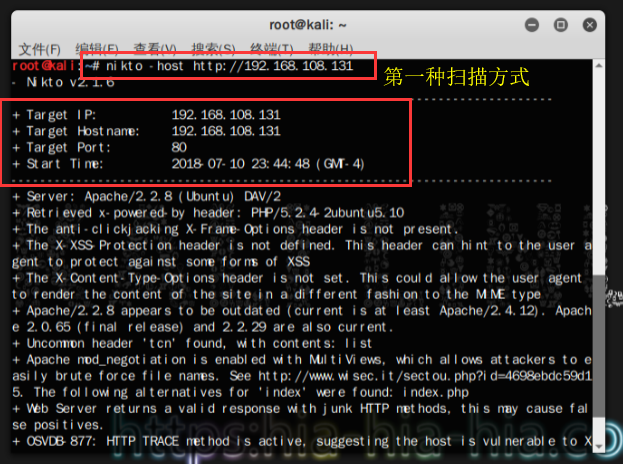

3. nikto -host http://1.1.1.1 (URL地址)

例:nikto -host http://192.168.108.131 (/dvwa:扫描指定目录)

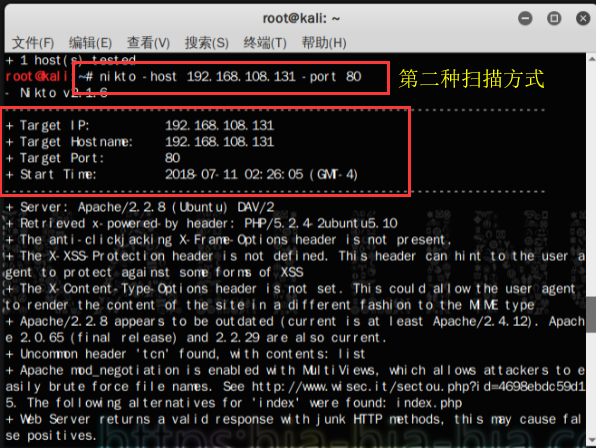

4. nikto -host 192.168.108.131 -port 80(也可以多个端口)

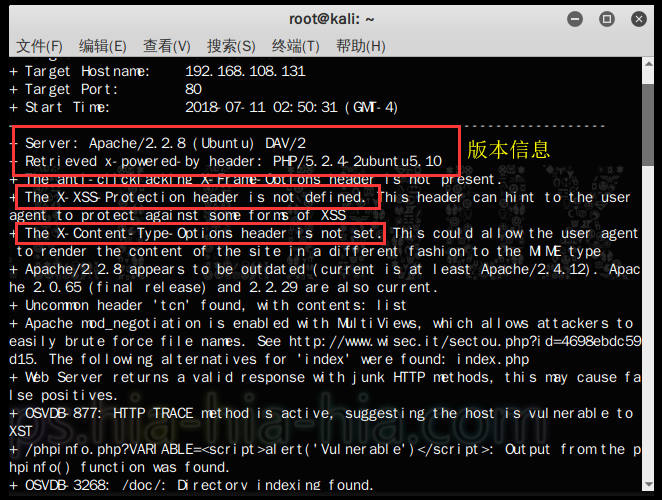

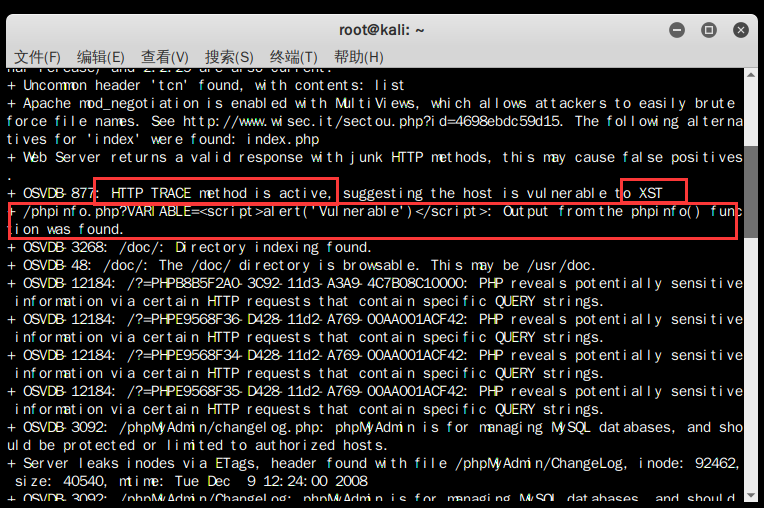

1.X-XSS-Projection响应头是Internet Explorer,Chrome和Safari的一个功能,当检测到跨站脚本攻击 (XSS)时,浏览器将停止加载页面。

2、X-Content-Type-Options 响应首部相当于一个提示标志,MIME类型嗅探

3、Apache的版本为2.2.8,是过期的版本,当前至少应该是2.4.12版本

HTTP TRACE:主要用于测试或诊断,用来进行跨站脚本(XSS)攻击,这种攻击方式又称为跨站跟踪攻击(XST)

跨站脚本:/phpinfo.php?VARIABLE=: Output from the phpinfo() function was found.

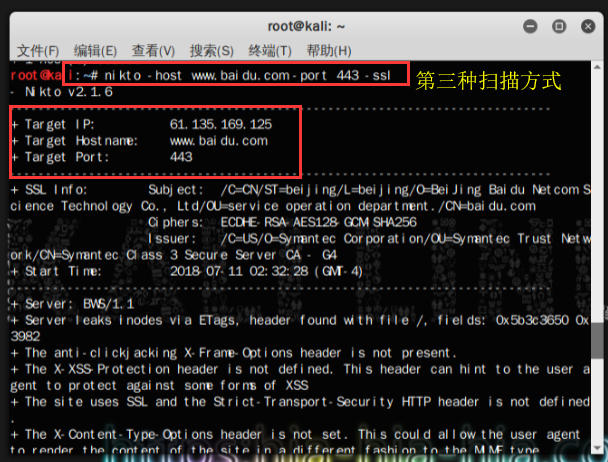

5. nikto -host www.baidu.com -port 443 -ssl(扫描https)

例:Target IP:解析出来的目标ip地址

Target Hostname:对应的域名

SSL Info:使用证书的相关信息 (Subject:证书的信息;Cipers:证书加密的方式等)

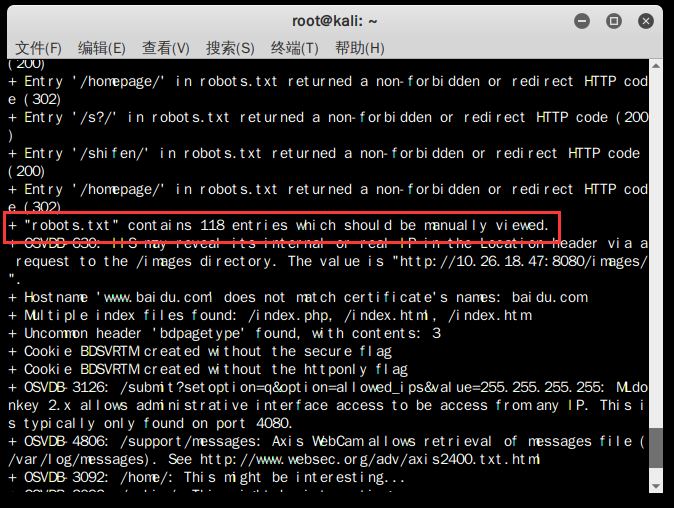

“robots.txt” contains 118 entries which should be manually viewed.:很需要查看一下这个robots.txt文件

6. nikto -host host.txt

需要扫描的网站有多个的时候,可以将他们一起放到host.txt文件中,打包扫描

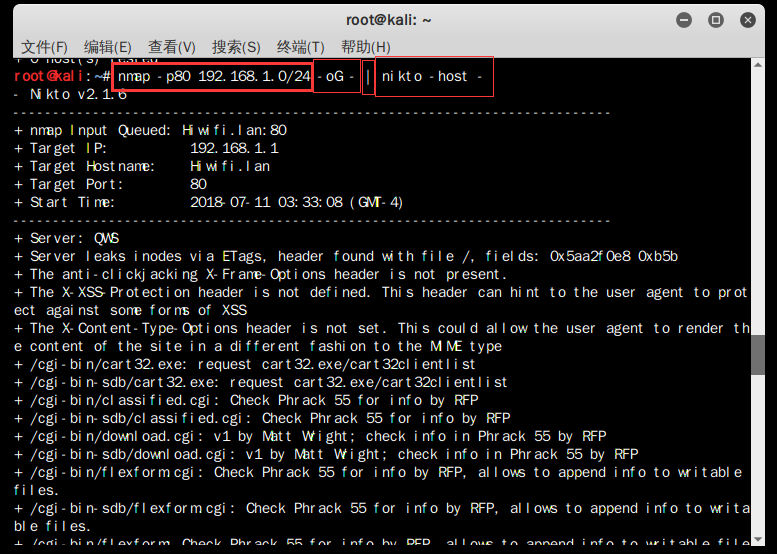

7. nmap -p80 192.168.1.0/24 -oG -|nikto -host –

nmap扫描192.168.1.0网段中开了80端口的所有机器,输出并扫描

8. nikto -host 192.168.1.1 -useproxy http://localhost:8087 (用代理去扫描)

9. nikto -vhost (一个ip上有多个网站)

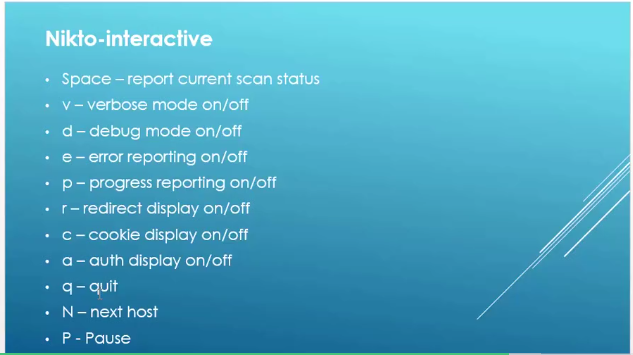

10. Nikto-interactive

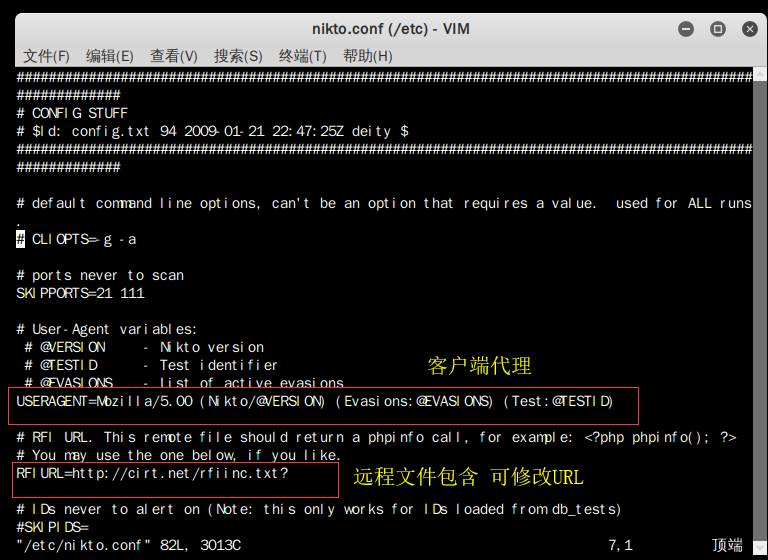

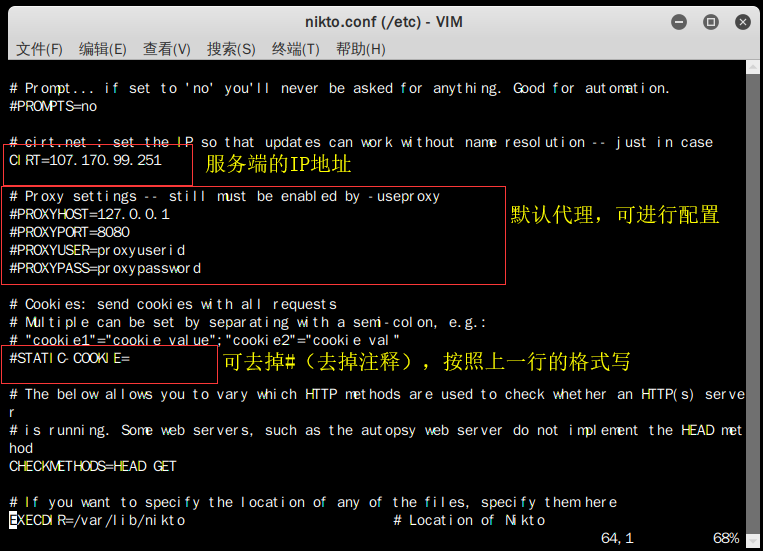

11. nikto的配置文件(vi /etc/nikto.conf)

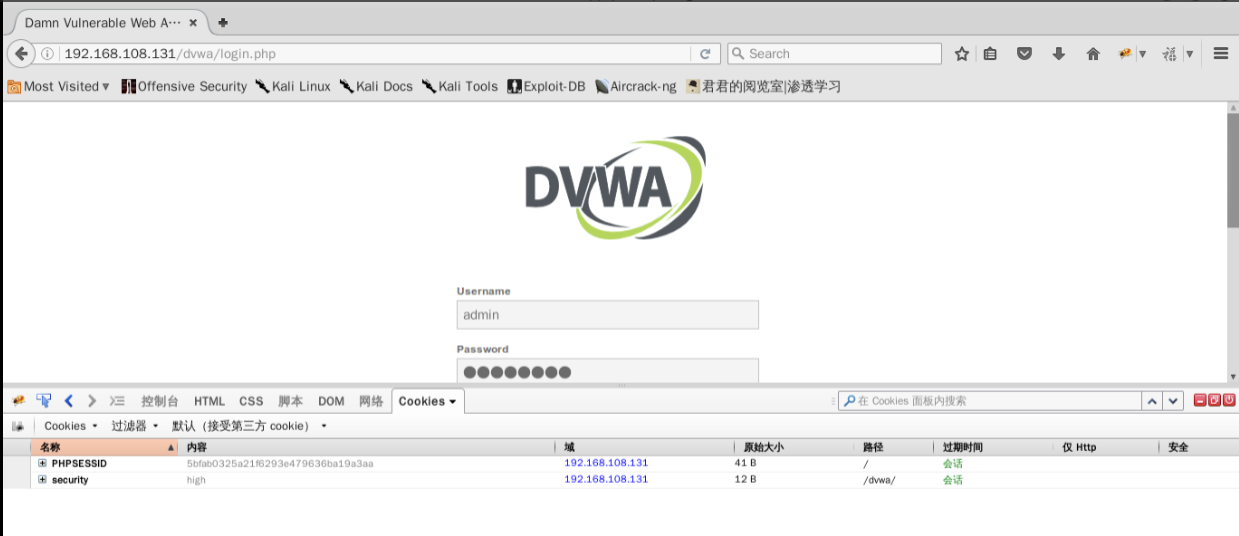

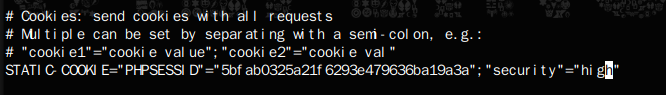

按F12将cookies的值显示出来,并填入配置文件中

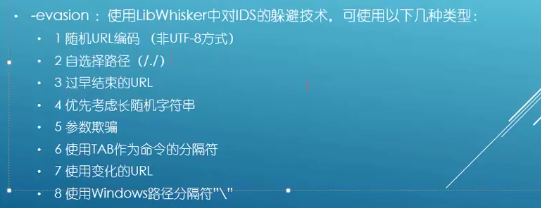

11. nikto -evasion

例:举例:nikto -host http://192.168.43.165/dvwa/ -evasion 167(采用1、6、7逃避技术来扫描192.168.43.165的dvwa目录)